软件说明

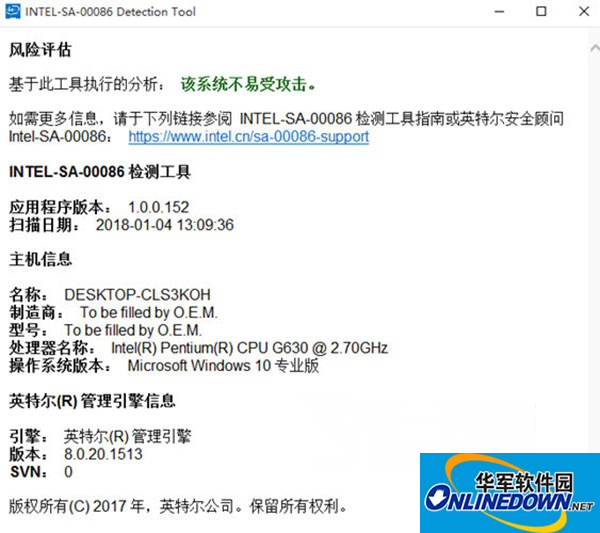

对于那些希望在多台机器上执行批量发现的IT管理员来说,这个版本更方便,可以找到系统作为固件更新的目标。SA00086_Linuxtar.gz- 对于Linux *用户该工具的版本是命令行可执行文件,将显示正在测试的系统的风险评估。注:早于1.0.0.146的INTEL-SA-00086检测工具的版本未检查CVE-2017-5711和CVE-2017-5712。这些CVE仅影响采用Intel主动管理技术(Intel AMT)8.x-10.x版的系统。鼓励使用Intel AMT 8.x-10.x的系统的用户安装版本1.0.0.146或更高版本,以帮助验证其系统在INTEL-SA-00086安全建议方面的状态。

英特尔处理器ME管理引擎安全漏洞

前段时间,研究人员发现Intel近几年处理器所用的管理引擎“ME”其实是一套完整的迷你操作系统MINIX,而且拥有Ring -3级别的至高无上权限,甚至关机都在运行,等于一个独立于计算机系统之外的迷你王国,但是Intel从未对外公开过相关信息。

研究人员担心,如此级别的核心系统如果存在任何安全隐患,威胁将是空前的,甚至无可防御,Google都已经采取行动尝试移除MINIX。

果不其然,Intel今天公布一份安全报告,承认近三年的处理器中,管理引擎ME 11.0.0-11.7.0版本、可信赖执行引擎TXT 3.0版本、服务器平台服务SPS 4.0版本里,共存在多达11个安全漏洞,而被利用的环境正是MINIX!

这些漏洞波及的处理器型号相当多,具体包括:

- 六代酷睿Skylake、七代酷睿Kaby Lake、八代酷睿Coffee Lake系列

- Xeon E3-1200 v5/v6系列

- Xeon Scalable系列

- Xeon W系列

- Atom C3000系列

- Apollo Lake Atom E3900系列

- Apollo Lake奔腾系列

- 赛扬N/J系列

这些漏洞可被用来加载、执行任意代码,能导致相关PC、服务器、物联网设备可能会出现系统不稳定甚至崩溃,而且整个攻击过程操作系统、用户都是看不见的,这就意味着不可能防御!

另外,虽然大多数漏洞都需要在本地利用,但因为ME管理引擎也支持AMT主动管理技术,远程发起攻击的可能性也非常大。

Intel也同时公布了一个检测工具,可以帮助Windows、Linux用户检测自己的处理器是否有影响。

有用

有用

有用